一、漏洞描述:

北京时间3月12日,Windows 10曝出一个威力惊人的可蠕虫化漏洞,漏洞编号为(CVE-2020-0796),该漏洞存在于Windows的SMBv3.0(服务消息块协议)中,利用此漏洞无需用户授权验证,可远程实现目标系统恶意代码执行。目前微软已紧急发布SMBv3漏洞的安全通告和修复补丁。

360安全大脑已国内首家针对该漏洞进行技术分析,并已确认该漏洞属于SMBv3协议的内存破坏漏洞,攻击者可以通过向目标SMBv3服务器发送恶意数据包,在目标系统上执行任意代码,致使目标陷入非授权控制,而整个漏洞利用过程无需任何交互,因此,360安全大脑将其判定为:高危的零接触远程代码执行漏洞。

CVE-2020-0796漏洞影响支持SMBv3.0并启用了压缩的系统。影响包括Windows 10和Windows Server 的1903和1909两个版本等,覆盖目前Win10系统最近的两个主流版本,超过一半以上的Win10用户将受到影响。

而鉴于此漏洞的触发机制无需管理员或用户进行任何交互,攻击者可以利用该漏洞制作类似于2017年席卷全球的WannaCry类的蠕虫病毒,进行大规模传播和破坏,威力堪比“永恒之蓝”,360安全大脑建议广大用户尽快修复,以免受到该漏洞影响,被攻击者利用。

以上内容来源:https://mp.weixin.qq.com/s/Jz2OiK8xRNcxfMWKFc0r2Q

二、漏洞修复:

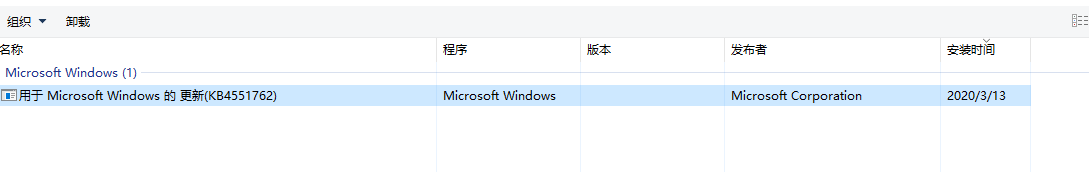

1、如果用户的Windows 10是正版,且开启了系统自动更新功能,则该漏洞补丁会自动推送并安装。用户可通过如下界面进行确认补丁是否已安装。(这属于非常高危的漏洞,通常微软官方会及时推送补丁)

控制面板->程序与功能->查看已安装的更新,搜索“KB4551762”,如果看到有如下内容,说明已安装相应补丁。

2、如果系统还没有自动安装补丁,也可通过以下方式进行安装:

(1)自行下载对应的版本的补丁:https://www.catalog.update.microsoft.com/Search.aspx?q=KB4551762

(2)通过360安全卫士的“系统修复”功能,让360自动扫描系统漏洞并安装补丁。

三、漏洞分析:(技术爱好者请收藏)

1、请参考以下技术文章:

微软SMBv3客户端/服务端远程代码执行漏洞(CVE-2020-0796)技术分析

http://blogs.360.cn/post/CVE-2020-0796.html?from=singlemessage&isappinstalled=0

2、该漏洞检测脚本(Python3):

cve-2020-0796-scanner

https://github.com/dickens88/cve-2020-0796-scanner