近日,广东省网络威胁数据联盟监测到一种名为incaseformat的病毒,全国各个区域都出现了被incaseformat病毒删除文件的用户。

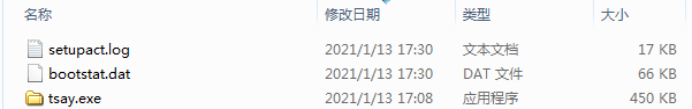

从搜索引擎结果来看,该病毒最早出现时间为 2009 年,主流杀毒软件厂商均将此病毒命名为 Worm.Win32.Autorun,从名称可以判断该病毒为 Windows 平台通过移动介质传播的蠕虫病毒。病毒文件运行后,首先复制自身到 Windows 目录下(C:\windows\tsay.exe),文件图标伪装为文件夹。

经调查,该蠕虫正常情况下表现为文件夹蠕虫,集中爆发是由于病毒代码中内置了部分特殊日期,在匹配到对应日期后会触发蠕虫的删除文件功能,爆发该蠕虫事件的用户感染时间应该早于2021年1月13号,根据分析推测,下次触发删除文件行为的时间约为2021年1月23日和2021年2月4日。

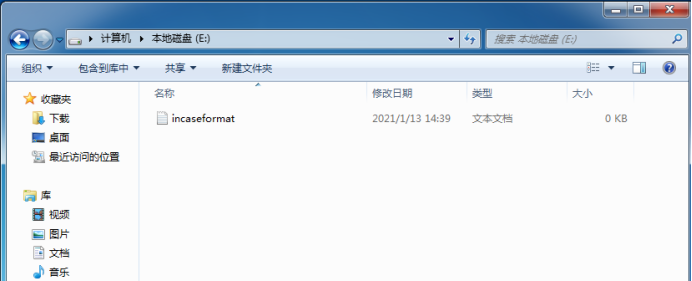

该蠕虫病毒运行后会检测自身执行路径,如在windows目录下则会将其他磁盘的文件进行遍历删除,并留下一个名为incaseformat.log的空文件:

若当前执行路径不在windows目录,则自复制在系统盘的windows目录下,并创建RunOnce注册表值设置开机自启: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce\msfsa

值: C:\windows\tsay.ex

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Hidden

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced\HideFileExt

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\SHOWALL\checkedvalue

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\HideFileExt\checkedvalue

二、处置建议

若未出现感染现象建议(其他磁盘文件还未被删除):

1、勿随意重启主机,先使用安全软件进行全盘查杀,并开启实时监控等防护功能;

2、不要随意下载安装未知软件,尽量在官方网站进行下载安装;

3、尽量关闭不必要的共享,或设置共享目录为只读模式;

4、严格规范U盘等移动介质的使用,使用前先进行查杀;

5、重要数据做好备份;

若已出现感染现象建议(其他磁盘文件已被删除):

1、使用安全软件进行全盘查杀,清除病毒残留;

2、可尝试使用数据恢复类工具进行恢复,恢复前尽量不要占用被删文件磁盘的空间,由于病毒操作的文件删除并没有直接从磁盘覆盖和抹去数据,可能仍有一定几率进行恢复;

切记勿对被删除文件的分区执行写操作,以免覆盖原有数据,然后使用常见的数据恢复软件(如:Finaldata、recuva、DiskGenius 等)即可恢复被删除数据

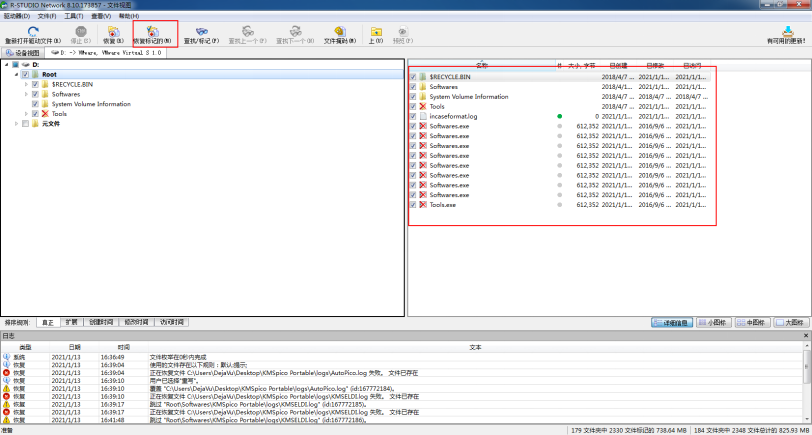

3. 使用R-Studio恢复文件

启动R-Studio,选择要恢复的磁盘,右键点击,打开驱动器文件,右边是可恢复的一些文件数据,勾选要恢复的文件恢复即可。

广东省网络威胁数据联盟为广大用户提供免费查杀工具,可下载进行检测查杀(排名不分前后):

深信服EDR:

64位系统下载链接:

http://edr.sangfor.com.cn/tool/SfabAntiBot_X64.7z

32位系统下载链接:

http://edr.sangfor.com.cn/tool/SfabAntiBot_X86.7z

绿盟科技EDR:

https://cd001.www.duba.net/duba/install/packages/ever/kinstnui_150_12.exe

瑞星EDR:

https://120.236.114.197:16143/index.php/instal/downloadPackage?filename=windows_1610554428.exe

安天智甲终端防御系统(IEP):

http://www.antiy.com/download/IEP/setup.zip