什么是“挖矿”?

目前大部分“挖矿”指的是比特币。比特币是一种P2P形式的数字货币,与大多数货币不同,比特币不依靠特定货币机构(比如银行)发行。和我们日常使用的货币不同,比特币的主要获取方式为,通过大量的比特币矿机长期计算产生。而这一过程,通常被人们称为“挖矿”。

从本质上来说,我们可以把比特币系统看成是存活在网络上的一套超级复杂的数学系统,在这个数学系统里面有2100万个数学难题,人人都可以用计算机做为工具用来解题,谁最先算出一道数学题谁就能获得一些比特币为奖励。而这些计算机就被大家统称为“矿机”。说到底,比特币就是一串数字代码。类似货币还有:以太坊 、起亚、门罗、莱特、狗狗币等。

“挖矿”有危害吗?

有,并且还不少!使用计算机“挖矿”和使用钻机在山里挖矿同样困难,计算机“挖矿”需要让计算机显卡长时间满载,此时功耗会相当高,电费支出相当惊人。

除此之外,挖矿需要大量计算机同时工作才会有效果,这也意味着普通家庭网络环境基本无望。不过有些人会动歪脑筋,有些企业、高校、政府、运营商等自有的大型数据中心,成为了这些“挖矿”者攻击的常见区域,他们通过各种手段,偷偷使用公有资源进行挖矿,这样一来性质就非常严重了。

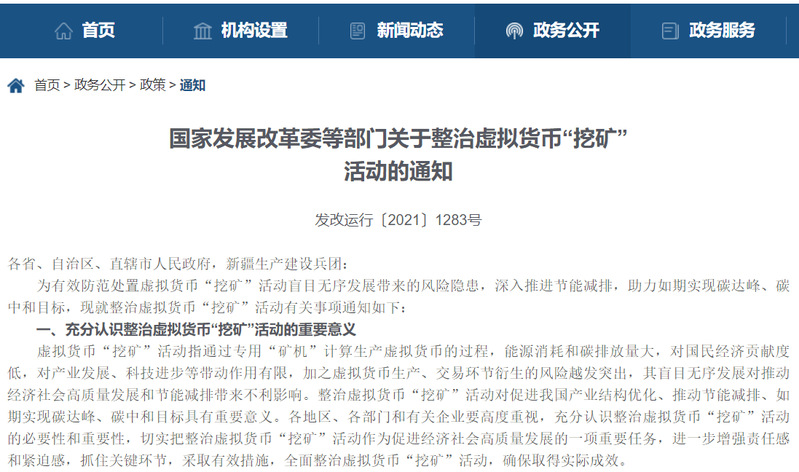

整顿“挖矿”行为

今年以来,国家对“挖矿”行为的打击力度逐步加大,在全国范围内广泛开展了对“挖矿”的整改。

2021.09

国家发展改革委等10部门联合发布通知,要求全面整治虚拟货币“挖矿”活动,严禁以数据中心的名义开展虚拟货币“挖矿”活动。

2021.11

国家发展改革委举行新闻发布会表示,我国将以产业式集中式“挖矿”、国有单位涉及“挖矿”和比特币“挖矿”为重点,全面整治虚拟货币“挖矿”活动。

2021.12

海南、陕西、云南、浙江等地相继出台相关政策或披露专项整治情况。今年以来,为实现虚拟币挖矿“清零”目标,已有15个省份开展针对虚拟币“挖矿”的专项整治。

!!严禁使用广茂幼师机房及师生员工计算机终端等进行“挖矿”活动!!

“挖矿”木马如何入侵?

1.漏洞利用

利用系统漏洞快速获取相关服务器权限,植入挖矿木马是目前最为普遍的传播方式之一。常见的漏洞包括Windows系统漏洞、服务器组件插件漏洞、中间件漏洞、web漏洞等。部分攻击者选择直接利用永恒之蓝漏洞,降低了利用漏洞攻击的难度,提高了挖矿木马的传播能力。例如传播较广的WannaMine挖矿家族,利用了永恒之蓝漏洞在内网蠕虫式传播,给不少公司和机构带来巨大损失。

2.弱口令

弱口令指的是仅包含简单口令、有规律的键盘组合或历次泄漏过的密码,例如“qwe123”、“666666”及“p@ssw0rd”等,攻击者通常会针对redis、ssh、3389、mssql、IPC$等服务进行爆破弱口令攻击。爆破成功后,尝试获取系统权限,植入挖矿木马并设置持久化。

3.伪装正常软件

攻击者将挖矿木马伪装为游戏软件、娱乐社交软件、安全软件、游戏外挂等进行传播,欺骗用户下载并执行。由于多数游戏对显卡、CPU等硬件性能要求较高,故挖矿木马通常伪装成游戏辅助外挂,通过社交群、网盘等渠道传播,感染大量机器。

预防措施

当出现下述这些情况的时候,说明你的设备很有可能是遭到恶意“挖矿”了。

CPU使用率居高不下;

响应速度异常缓慢;

设备过热,冷却风扇长期高速运转。

师生可采取如下方式进行防止恶意“挖矿”:

网络浏览器上安装广告拦截或拦截挖矿脚本的扩展。由于挖矿脚本通常通过网络广告扩散,安装广告拦截器和拦截挖矿脚本的扩展可能是组织它们的优先手段。

使用能够检测已知加密矿工的端点保护。许多端点保护/防病毒软件供应商已在其产品中添加了加密矿工检测功能。

*图片及部分内容来源于网络